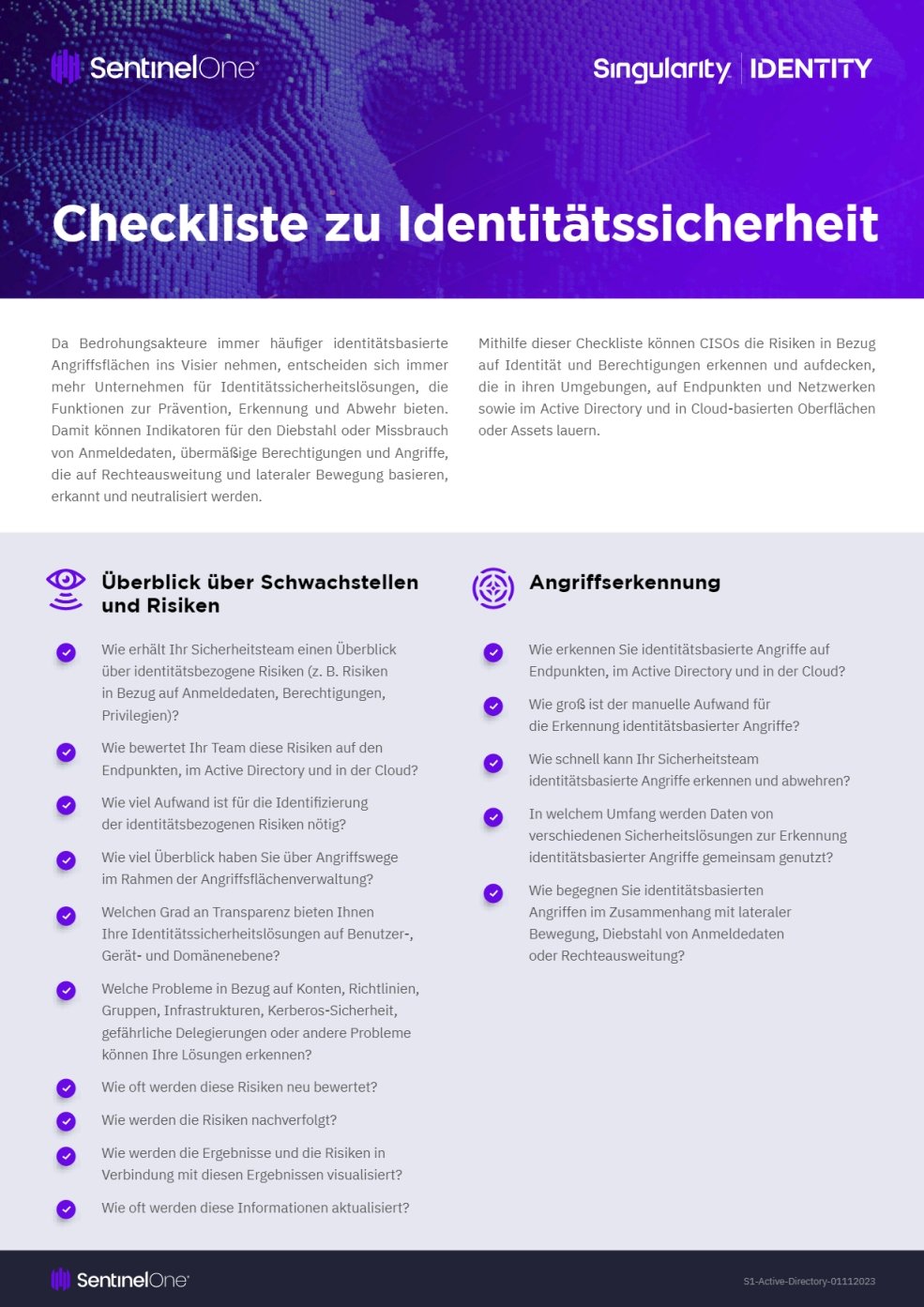

Da Bedrohungsakteure immer häufiger identitätsbasierte Angriffsflächen ins Visier nehmen, entscheiden sich immer mehr Unternehmen für Identitätssicherheitslösungen, die Funktionen zur Prävention, Erkennung und Abwehr bieten. Damit können Indikatoren für den Diebstahl oder Missbrauch von Anmeldedaten, übermäßige Berechtigungen und Angriffe, die auf Rechteausweitung und lateraler Bewegung basieren, erkannt und neutralisiert werden.

Mithilfe dieser Checkliste können CISOs die Risiken in Bezug auf Identität und Berechtigungen erkennen und aufdecken, die in ihren Umgebungen, auf Endpunkten und Netzwerken sowie im Active Directory und in Cloud-basierten Oberflächen oder Assets lauern.

| Cookie | Duration | Description |

|---|---|---|

| cookielawinfo-checkbox-analytics | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Analytics". |

| cookielawinfo-checkbox-functional | 11 months | The cookie is set by GDPR cookie consent to record the user consent for the cookies in the category "Functional". |

| cookielawinfo-checkbox-necessary | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookies is used to store the user consent for the cookies in the category "Necessary". |

| cookielawinfo-checkbox-others | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Other. |

| cookielawinfo-checkbox-performance | 11 months | This cookie is set by GDPR Cookie Consent plugin. The cookie is used to store the user consent for the cookies in the category "Performance". |

| viewed_cookie_policy | 11 months | The cookie is set by the GDPR Cookie Consent plugin and is used to store whether or not user has consented to the use of cookies. It does not store any personal data. |